Der IT-Sicherheitsplan ist die praktisch-planerische Umsetzung der Security Policy. Er sollte alle von der Security Policy offen gelassenen Risikien erkennen und eventuelle Lücken schließen.

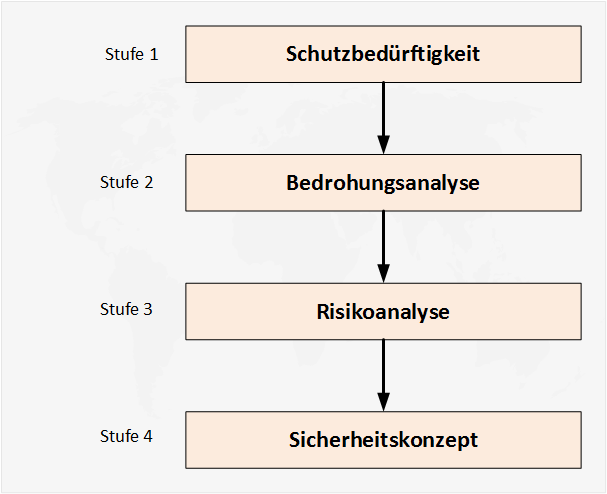

Wie aus obiger Abbildung ersichtlich, umfasst die Erstellung eines Sicherheitsplanes vier Stufen:

1. Ermittlung der Schutzbedürftigkeit

Es wird festgestellt, welche Werte in einem Netzwerk schutzbedürftig sind.

2. Analyse der Bedrohung

Hier sollten alle möglichen Bedrohungen für die im ersten Schritt festgestellten Schutzziele ermittelt werden.

3. Risikoanalyse

Bei dieser Bewertung soll festgestellt werden, wie stark sich Bedrohungen auf das Netzwerk oder einzelne Dienste auswirken und welche Risiken damit verbunden sind. Wichtig dabei sind zwei Faktoren:

- Eintrittswahrscheinlichkeit: Wie wahrscheinlich ist es, dass sich eine festgestellte Bedrohung in einem bestimmten Zeitraum einstellt?

- Schadenshöhe: Unabhängig von Wahrscheinlichkeit und Ursache können Schäden sehr unterschiedliche Ausmaße (zwischen Bagatellschaden und Katastrophe) annehmen.

Um ein Risiko zu quantifizieren, sollte man die Eintrittswahrscheinlichkeit und die mögliche Schadenshöhe in Relation setzen. Dies kann mit Hilfe folgender Formel geschehen:

Risiko = Eintrittswahrscheinlichkeit x Schaden

Manche Risiken lassen sich jedoch entweder gar nicht oder nur mit einem unverhälnismäßig hohen Aufwand ausschließen. Es ist also notwendig ein „gesundes Maß“ zu finden, das sogenannte Schutzziel. Damit wird eine kalkulierte Grenze gesetzt, die Risiko und Aufwand betrachtet und markiert, welches Risiko noch in Kauf zu nehmen ist.

4. Sicherheitskonzept

Das Kernstück aller Sicherheitsbemühungen: Nachdem die Analyse abgeschlossen ist, sollte ein Sicherheitskonzept erstellt werden, das die zu ergreifenden Maßnahmen festlegt.

Es verfolgt – anders als die Security Policy – einen ganz konkreten Ansatz:

Hier wird die zu realisierende Lösung definiert. Das Sicherheitskonzept darf keine Risiken

erlauben, die über dem definierten Schutzziel liegen.

Dazu gehört zum Beispiel:

- die exakte restriktive Konzeption der Firewall(s)

- die Konzeption eines IDS, das die erkannten Schutzziele überwacht und die festgestellten Bedrohungen erkennt

- die Konfiguration der Desktop-PCs

- die Definition einer Backup Policy

- die Definition von Zugangsberechtigungen, Passwortvergaberichtlinien und Kompetenzen

Das Sicherheitskonzept ist keine Privatsache des Administrators, sondern sollte von der Hausspitze abgesegnet und mitgetragen werden. Es sollte von Anfang an daran gedacht werden alle zuständigen Kollegen ggf. in die Konzeption mit einzubeziehen, andernfalls riskiert man, das irgendwann von höherer Stelle Ausnahmen gefordert werden, die eigentlich laut Policy nicht zugelassen sind. Ebensowenig nützt eine Sicherheitskonzept, das von den Angestellten nicht mitgetragen und darum schlichtweg ignoriert oder gar voarsätzlich verletzt wird.

Die Bedeutung der Netzwerksicherheit wird meist auf jeder Hierarchiestufe massiv unterschätzt. Es sollte nie vergessen werden, welche materiellen und immateriellen Schäden (Finanzen und Image) einem Unternehmen entstehen können, wenn es zu einem schweren Sicherheitsvorfall kommt.

obige Ausführungen stammen größtenteils aus dem Buch: Snort, Acid & Co. – Einbruchserkennung mit Linux, Autoren: Thomas Bechtold u. Peer Heinlein, Verlag: 2004 Open Source Press GmbH.